W dzisiejszych czasach Internet stał się nieodłączną częścią naszego życia. Korzystamy z niego do pracy, nauki, rozrywki i komunikacji z bliskimi. Jednak wraz z wygodą i możliwościami, jakie daje nam sieć, pojawia się też ważne pytanie: jak chronić naszą prywatność online?

- Co udostępniamy w sieci?

- Podcast dla dzieci

- Zagrożenie ze strony rządów

- Cyberprzestępcy na tropie naszych danych

- Dane jako towar

- Jak chronić swoją prywatność?

- Uważaj na nieznane wiadomości

- Aktualizuj swoje oprogramowanie

- Bądź rozważny w udostępnianiu informacji

- Używaj silnych i unikalnych haseł

- Włącz dwuskładnikowe uwierzytelnianie (2FA)

- Monitoruj swoje konta finansowe

- Reaguj na powiadomienia o wyciekach

- Korzystaj z antywirusów z rozwagą

- VPN: Nie taki prywatny, jak się wydaje

- Edukacja kluczem do ochrony prywatności

- Najczęściej zadawane pytania

- Podsumowanie

Co udostępniamy w sieci?

Każdego dnia udostępniamy w Internecie ogromne ilości danych – nasze zdjęcia, opinie, preferencje, a nawet informacje o lokalizacji. Ale czy zastanawiamy się, kto może mieć dostęp do tych danych i w jakim celu może je wykorzystywać? Niestety, odpowiedź może być niepokojąca.

Podcast dla dzieci

Listen to “Dlaczego prywatność w Internecie jest ważna i jak nauczyć dzieci chronić swoje dane?” on Spreaker.Zagrożenie ze strony rządów

Z jednej strony, nasze dane mogą być przechwytywane i analizowane przez agencje rządowe w imię bezpieczeństwa narodowego. Ujawnienia Edwarda Snowdena w 2013 roku pokazały, że amerykańska Agencja Bezpieczeństwa Narodowego (NSA) i inne służby wywiadowcze rutynowo prowadzą masową inwigilację online, często bez wiedzy i zgody obywateli.

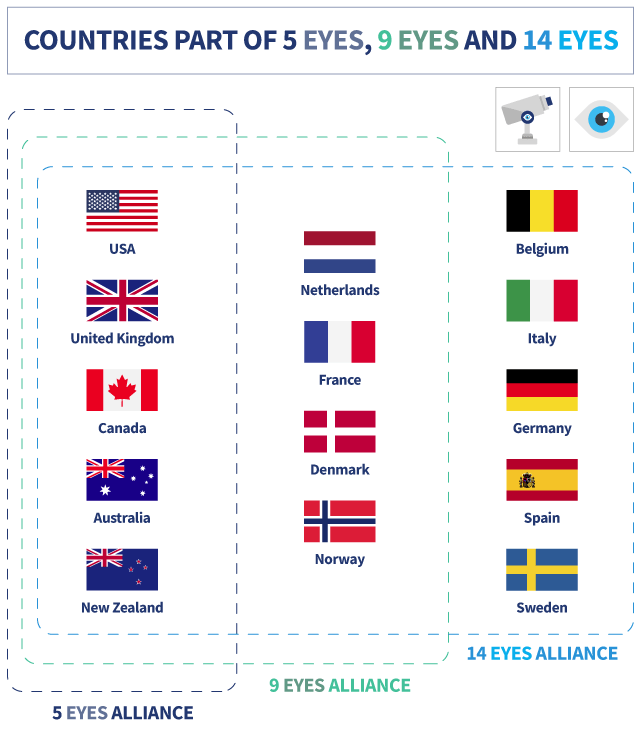

Nie jest to jednak działanie ograniczone tylko do NSA. Istnieją międzynarodowe sojusze wywiadowcze, takie jak Five Eyes (USA, Wielka Brytania, Kanada, Australia, Nowa Zelandia), Nine Eyes (Five Eyes + Dania, Francja, Holandia, Norwegia) i Fourteen Eyes (Nine Eyes + Niemcy, Belgia, Włochy, Hiszpania, Szwecja), które współpracują w zakresie wywiadu sygnałowego (SIGINT), dzieląc się danymi pozyskanymi poprzez masową inwigilację.

Te sojusze pozwalają agencjom wywiadowczym na obchodzenie krajowych ograniczeń prawnych. Na przykład, służby jednego kraju mogą przechwytywać komunikację obywateli innego kraju sojuszniczego, a następnie dzielić się tymi danymi, omijając w ten sposób krajowe przepisy o ochronie prywatności.

Choć rządy utrzymują, że taka inwigilacja jest niezbędna dla bezpieczeństwa narodowego i walki z terroryzmem, wielu ekspertów uważa, że skala i zakres tych działań wykraczają daleko poza to, co jest konieczne i proporcjonalne. Masowa inwigilacja stanowi poważne naruszenie prywatności i wolności obywatelskich, a jej skuteczność w zapobieganiu zagrożeniom jest wątpliwa.

Co więcej, dane zebrane poprzez masową inwigilację mogą być podatne na nadużycia, takie jak szpiegostwo przemysłowe, inwigilacja przeciwników politycznych czy realizacja interesów prywatnych. Brak przejrzystości i demokratycznego nadzoru nad działaniami służb wywiadowczych tylko potęguje te obawy.

Z drugiej strony, w dzisiejszym świecie pełnym realnych zagrożeń, pewien poziom nadzoru może być konieczny dla ochrony bezpieczeństwa publicznego. Wyzwaniem jest znalezienie właściwej równowagi między bezpieczeństwem a prywatnością, oraz zapewnienie, że systemy nadzoru podlegają odpowiedniej kontroli i nie są nadużywane.

Ujawnienia Snowdena rozpoczęły ważną publiczną debatę na temat tych kwestii, która trwa do dziś. Jedenaście lat później, konieczność ochrony prywatności obywateli w erze cyfrowej inwigilacji pozostaje palącym problemem, wymagającym czujności i zaangażowania nas wszystkich.

Cyberprzestępcy na tropie naszych danych

Z drugiej strony, nasze informacje mogą stać się łupem cyberprzestępców, którzy wykorzystują je do szerokiego spektrum nielegalnych działań. Kradzież tożsamości to jedna z najbardziej dotkliwych konsekwencji. Posługując się skradzionymi danymi, przestępcy mogą podszywać się pod nas, naruszając naszą reputację, wiarygodność i ogólny dobrostan. Im więcej danych uda im się pozyskać, tym większy arsenał mają do dyspozycji – od oszukiwania naszych znajomych poprzez fałszywe profile w mediach społecznościowych, po rozmaite formy fraudów, jak wyłudzenia podatkowe, ubezpieczeniowe czy oszustwa podczas zakupów online.

Kolejnym poważnym zagrożeniem jest ransomware i szantaż. Ransomware to rodzaj złośliwego oprogramowania, które szyfruje pliki na komputerze ofiary, czyniąc je niedostępnymi. Przestępcy następnie żądają okupu (zazwyczaj w trudno wykrywalnych kryptowalutach) w zamian za klucz deszyfrujący, który ma pozwolić na odzyskanie dostępu do danych.

Wyobraźmy sobie sytuację, gdy nagle tracimy dostęp do naszych urządzeń i danych, w tym osobistych dokumentów, wrażliwych informacji biznesowych czy niezastąpionych wspomnień utrwalonych na zdjęciach. Komunikat na ekranie informuje, że jedynym sposobem na odzyskanie kontroli jest zapłacenie okupu. To właśnie działanie ransomware.

Nasze dane osobowe stały się też pożądanym towarem na czarnym rynku internetu, w tym w mrocznych zakamarkach platform społecznościowych jak Telegram. Wszystko – od skradzionych haseł, przez dane z kart ubezpieczenia społecznego, po dane noworodków – jest tam na sprzedaż. Ten nielegalny obrót napędza machinę cyberprzestępczości.

Warto też wspomnieć o kradzieży kont. Uzyskując dostęp do naszych profili w mediach społecznościowych, poczty e-mail czy innych platform, przestępcy mogą rozsyłać spam, szkodliwe oprogramowanie lub podszywać się pod nas. Często wystarczy im kilka podstawowych informacji jak imię, nazwisko czy data urodzenia, by złamać nasze hasła.

Nawet pozornie niegroźne dane mogą posłużyć do spersonalizowanych kampanii phishingowych. Phishing to rodzaj ataku cyberprzestępczego, który polega na podszywaniu się pod zaufane osoby lub instytucje w celu nakłonienia ofiary do ujawnienia poufnych informacji, takich jak dane logowania, szczegóły karty kredytowej czy inne wrażliwe dane.

W standardowym ataku phishingowym, przestępcy rozsyłają masowo generyczne wiadomości email, licząc na to, że niektórzy odbiorcy dadzą się nabrać. Jednak spersonalizowane kampanie phishingowe, znane także jako spear phishing, są dużo bardziej precyzyjne i przez to groźniejsze.

W spear phishingu, atakujący wykorzystują zebrane wcześniej informacje o ofierze, aby stworzyć wysoce przekonującą wiadomość. Wiedząc, jakie produkty kupujemy online, oszust może spreparować wiadomość podszywającą się pod znany nam sklep. Może ona zawierać informacje o naszych ostatnich zakupach, problemy z płatnością lub kuszące oferty produktów, którymi wcześniej się interesowaliśmy. Celem jest skłonienie nas do kliknięcia złośliwego linku lub pobrania zainfekowanego załącznika.

Podobnie, mając wgląd w naszą karierę zawodową, phisher może udawać przełożonego z pracy. Wiadomość może dotyczyć pilnego projektu, prośby o poufne dane firmowe lub linku do rzekomego dokumentu do przejrzenia. Wykorzystując relacje służbowe i posługując się żargonem branżowym, przestępcy mogą tworzyć bardzo przekonujące wiadomości.

Dane jako towar

Ale to nie wszystko. Nasze dane są też cennym towarem dla firm, które używają ich do tworzenia profili konsumenckich, personalizacji reklam i innych form marketingu. Choć może się to wydawać niegroźne, to jednak prowadzi do pytań o to, kto i na jakich zasadach ma dostęp do naszych prywatnych informacji.

Jak chronić swoją prywatność?

Jak zatem chronić swoją prywatność w sieci? Choć nie ma stuprocentowo skutecznej metody, jest kilka ważnych zasad, o których warto pamiętać. Przede wszystkim, bądźmy rozważni w tym, co udostępniamy online. Zanim opublikujemy coś w mediach społecznościowych, zastanówmy się, czy na pewno chcemy, aby te informacje były publiczne. Ważne jest, aby dbać o bezpieczeństwo naszych urządzeń i kont. Oto kilka kluczowych zasad, o których warto pamiętać:

Uważaj na nieznane wiadomości

Bądź ostrożny w stosunku do niechcianych emaili, wiadomości czy próśb o podanie danych osobowych. Unikaj klikania w podejrzane linki lub pobierania załączników z nieznanych źródeł. Cyberprzestępcy często używają technik phishingowych, aby nakłonić ofiary do ujawnienia poufnych informacji lub zainfekowania urządzeń złośliwym oprogramowaniem. Jeśli otrzymasz wiadomość rzekomo od znanej firmy lub instytucji, ale coś wzbudzi Twoje podejrzenia (np. dziwny adres nadawcy, błędy językowe, żądanie pilnej akcji), nie reaguj bezpośrednio. Zamiast tego skontaktuj się z daną organizacją poprzez jej oficjalną stronę lub infolinię, aby zweryfikować autentyczność komunikacji.

Aktualizuj swoje oprogramowanie

Regularnie instaluj aktualizacje systemu operacyjnego, przeglądarki i innych programów. Choć historycznie ludzie obawiali się, że aktualizacje mogą coś zepsuć, obecnie to ryzyko jest znikome w porównaniu z zagrożeniami wynikającymi z korzystania z przestarzałego, dziurawego software’u. Producenci nieustannie łatają odkryte luki bezpieczeństwa, więc mając aktualną wersję, chronisz się przed znanymi podatnościami, które mogłyby zostać wykorzystane do przejęcia Twoich danych lub zainfekowania urządzenia.

Bądź rozważny w udostępnianiu informacji

Zastanów się dwa razy, zanim coś opublikujesz w sieci. Czy naprawdę chcesz, aby te informacje były publiczne i dostępne dla każdego, również potencjalnych oszustów? Unikaj dzielenia się wrażliwymi danymi, takimi jak adres domowy, numer telefonu czy szczegóły dotyczące Twojej pracy lub rodziny. Im mniej udostępniasz, tym mniejsza szansa, że ktoś wykorzysta te informacje przeciwko Tobie. Pamiętaj też, aby dostosować ustawienia prywatności na portalach społecznościowych, ograniczając widoczność postów tylko do zaufanych osób.

Używaj silnych i unikalnych haseł

To jedna z najważniejszych zasad bezpieczeństwa online. Dla każdego konta używaj innego, mocnego hasła – długiej frazy złożonej z małych i wielkich liter, cyfr i symboli. Nie używaj oczywistych słów czy informacji, które łatwo powiązać z Tobą (imiona bliskich, daty urodzin itp.). Mocne, unikalne hasło to Twoja główna linia obrony przed przejęciem konta.

Pomocne mogą być menedżery haseł, które generują i bezpiecznie przechowują skomplikowane hasła, abyś nie musiał ich pamiętać. Zwracaj też baczną uwagę, gdzie wpisujesz swoje hasła – zawsze upewnij się, że robisz to na właściwej stronie, a nie spreparowanej witrynie phishingowej.

Włącz dwuskładnikowe uwierzytelnianie (2FA)

Tam, gdzie to możliwe, włącz dwuetapowe logowanie, znane także jako 2FA (z ang. two-factor authentication). Jest to dodatkowa warstwa zabezpieczeń, działająca niezależnie od hasła. Po wpisaniu hasła, system poprosi Cię o potwierdzenie tożsamości drugim sposobem. Może to być jednorazowy kod przesłany SMS-em na Twój telefon, kod wygenerowany przez specjalną aplikację (np. Google Authenticator) lub fizyczny klucz bezpieczeństwa, który podłączasz do komputera (np. YubiKey). Nawet jeśli cyberprzestępca pozna Twoje hasło, bez dostępu do tego drugiego elementu nie będzie mógł przejąć Twojego konta.

Wiele osób obawia się, że dwuetapowe logowanie będzie uciążliwe i skomplikuje codzienne korzystanie z różnych usług online. W praktyce jednak, po początkowym ustawieniu, 2FA zazwyczaj nie wymaga od nas żadnych dodatkowych działań. Najczęściej dodatkowy kod trzeba podać tylko wtedy, gdy logujemy się na nowym, nieznanym jeszcze urządzeniu. Systemy zapamiętują zaufane urządzenia, więc na co dzień logowanie wygląda tak samo jak zawsze – wystarczy podać login i hasło.

Dwuetapowe logowanie drastycznie podnosi poziom bezpieczeństwa naszych kont, dlatego warto je włączyć wszędzie, gdzie tylko jest dostępne. Większość popularnych serwisów, takich jak media społecznościowe (Facebook, Instagram, Twitter), poczta elektroniczna (Gmail, Outlook), czy bankowość internetowa, oferuje obecnie 2FA. Zwykle opcję tę można znaleźć w ustawieniach bezpieczeństwa lub prywatności danego konta.

Włączenie 2FA to jedna z najlepszych rzeczy, jakie możemy zrobić, aby chronić nasze konta online. Dodatkowy krok podczas logowania to niewielka niedogodność w porównaniu z potencjalnymi konsekwencjami włamania na nasze konto. Wyciek prywatnych wiadomości, utrata osobistych zdjęć czy przejęcie profilu w mediach społecznościowych to tylko niektóre z przykrych konsekwencji, przed którymi może nas uchronić dwuetapowe logowanie.

Monitoruj swoje konta finansowe

Regularnie przeglądaj historię transakcji na koncie bankowym, wyciągi z kart kredytowych i raporty kredytowe w poszukiwaniu podejrzanych aktywności. Jeśli zauważysz nieautoryzowane operacje lub oznaki kradzieży tożsamości, natychmiast zgłoś to do odpowiednich instytucji. Im szybciej zareagujesz, tym lepiej ograniczysz potencjalne straty i szkody. Warto też rozważyć ustawienie alertów, które automatycznie powiadomią Cię o większych transakcjach czy zmianach na koncie.

Reaguj na powiadomienia o wyciekach

W erze powszechnych wycieków danych, istnieje duże prawdopodobieństwo, że niektóre z Twoich haseł mogły wpaść w ręce przestępców. Dlatego ważne jest, aby mieć oko na powiadomienia o wyciekach i natychmiast reagować, gdy otrzymasz taką informację. Jeśli dowiesz się, że Twoje hasło do jakiejś usługi znalazło się w wycieku, niezwłocznie je zmień (a jeśli używałeś tego hasła także w innych miejscach – zmień je również tam). Dobrym nawykiem jest regularne sprawdzanie swoich kont pod kątem wycieków, np. za pomocą serwisów takich jak HaveIBeenPwned.

Ten darmowy serwis pozwala sprawdzić, czy Twój adres email lub hasło pojawiły się w znanych wyciekach danych. Co więcej, możesz tam ustawić powiadomienia o przyszłych wyciekach – wystarczy zarejestrować swój adres email, a otrzymasz automatyczny alert, jeśli Twoje dane pojawią się w nowym wycieku. Dzięki temu możesz szybko zareagować i zabezpieczyć swoje konto, zanim cyberprzestępcy wykorzystają wyciekłe informacje.

Korzystaj z antywirusów z rozwagą

Dla przeciętnego użytkownika, instalacja renomowanego oprogramowania antywirusowego to dobry pomysł. Antywirus pomoże wykryć i zablokować większość popularnych zagrożeń. Jednak warto mieć na uwadze, że żaden program nie zapewni 100% ochrony, więc nie powinien uśpić Twojej czujności.

Nawet z antywirusem musisz przestrzegać podstawowych zasad bezpieczeństwa. Dodatkowo pamiętaj, aby samą instalację antywirusa przeprowadzić ze sprawdzonego źródła, ponieważ w sieci roi się od fałszywych programów, które pod przykrywką ochrony, same infekują system.

VPN: Nie taki prywatny, jak się wydaje

Wirtualne Sieci Prywatne (VPN) są często promowane jako narzędzia do ochrony prywatności i anonimowości online. VPN tworzy zaszyfrowany “tunel” między Twoim urządzeniem a serwerem VPN, ukrywając Twój rzeczywisty adres IP i szyfrując ruch internetowy. Jednak wbrew powszechnej opinii, VPN nie jest panaceum na zagrożenia online.

Choć VPN może podnieść poziom prywatności, maskując Twoją lokalizację i utrudniając śledzenie aktywności online, to nie chroni przed zagrożeniami takimi jak malware czy phishing. Jeśli odwiedzisz zainfekowaną stronę lub pobierzesz złośliwy plik, VPN nie powstrzyma infekcji. Co więcej, korzystając z VPN, de facto ufasz dostawcy VPN bardziej niż swojemu dostawcy internetu. Jeśli wybierzesz niewłaściwego lub niegodnego zaufania dostawcę, możesz ironicznie narazić swoją prywatność bardziej, niż gdybyś nie używał VPN w ogóle.

Dodatkowo, VPN może spowolnić połączenie internetowe, ponieważ Twoje dane muszą być zaszyfrowane i przesłane do serwera VPN przed dotarciem do docelowej strony. Dla przeciętnego użytkownika, korzyści z używania VPN mogą nie przewyższać niedogodności, chyba że masz konkretny powód, jak konieczność dostępu do treści blokowanych w Twojej lokalizacji. Choć VPN może być przydatnym narzędziem w konkretnych sytuacjach, nie jest to rozwiązanie wszystkich problemów z prywatnością i bezpieczeństwem online.

Najlepszą obroną jest kombinacja zdrowego rozsądku, dobrych praktyk bezpieczeństwa (silne hasła, dwuskładnikowe uwierzytelnianie, ostrożność przy klikaniu linków itp.) i świadomości zagrożeń. VPN może być dodatkiem do tego, ale nie zastąpi podstaw cyberhigieny.

Jeśli chcesz dowiedzieć się więcej o tym, czym naprawdę jest VPN, do czego służy i dlaczego jest tak intensywnie reklamowany, polecamy obejrzeć powyższy materiał Mateusza Chroboka na ten temat. Mateusz w przystępny sposób wyjaśnia zawiłości technologii VPN, rozwiewając jednocześnie wiele mitów i nieporozumień, które narosły wokół tego tematu. Po obejrzeniu tego materiału będziesz mieć dużo lepsze zrozumienie, czego możesz oczekiwać po VPN, a czego nie, i czy w ogóle go potrzebujesz.

Edukacja kluczem do ochrony prywatności

Im lepiej rozumiemy zagrożenia dla naszej prywatności online, tym skuteczniej możemy się przed nimi chronić. Dlatego tak ważne jest, aby o tych kwestiach rozmawiać – nie tylko między sobą, ale też z naszymi dziećmi, które coraz więcej czasu spędzają w sieci.

Rozmowa o prywatności z dziećmi powinna być fundamentem ich edukacji cyfrowej. Musimy im wyjaśnić, co oznacza prywatność, jakie informacje są uważane za dane osobowe i dlaczego ich ochrona jest tak istotna. Dzieci muszą zrozumieć, że to, co robią online, zostawia cyfrowe ślady, które mogą mieć realne konsekwencje.

Ważne jest, aby uświadomić im różnicę między informacjami, którymi można bezpiecznie dzielić się online, a tymi, które powinny pozostać prywatne. Warto przyjrzeć się dokładnie, jakie dane są wymagane przy zakładaniu kont na różnych platformach i rozważyć, czy naprawdę musimy je wszystkie podawać.

Dzieci, które rozumieją potencjalne konsekwencje swojego zachowania online, są bardziej skłonne do podejmowania lepszych decyzji dotyczących udostępniania swoich danych. Im więcej osobistych informacji udostępniają, tym większe ryzyko naruszenia ich prywatności.

Kolejnym ważnym aspektem edukacji jest rozwijanie dobrych nawyków związanych z hasłami. Dzieci muszą zrozumieć, że silne, unikalne hasła to podstawowy środek ochrony ich danych. Hasłami nie należy dzielić się z nikim, zwłaszcza w szkole czy online.

Warto też nauczyć dzieci bezpiecznego i mądrego korzystania z urządzeń. Zaszyfrowanie telefonów, tabletów i laptopów i zabezpieczenie ich biometrią, hasłem lub kodem PIN to kluczowy element ochrony przechowywanych na nich informacji.

Istotne jest również, aby dzieci wiedziały, jakie aplikacje i usługi online wykorzystują oraz jakie informacje im udostępniają. Dostosowanie ustawień prywatności na kontach w mediach społecznościowych, grach online itp. może znacząco ograniczyć ilość udostępnianych danych.

Nie można też zapominać, że nasze własne zachowanie online wpływa na prywatność naszych dzieci. Informacje, które udostępniamy o nich na platformach internetowych, stają się częścią ich cyfrowego śladu. Zanim cokolwiek opublikujemy, powinniśmy zastanowić się, kto to zobaczy i czy jesteśmy z tym komfortowi.

Edukacja o prywatności online to proces, który wymaga czasu i zaangażowania. Ale jest to inwestycja, która z pewnością się opłaci. Dzieci, które od najmłodszych lat uczą się dbać o swoją prywatność w sieci, wyrosną na świadomych i odpowiedzialnych użytkowników cyfrowego świata.

Najczęściej zadawane pytania

Ransomware to rodzaj złośliwego oprogramowania, które szyfruje pliki na urządzeniu ofiary, uniemożliwiając dostęp do nich bez specjalnego klucza, który przestępcy oferują za okup. Ochrona przed ransomware obejmuje regularne aktualizacje oprogramowania, tworzenie kopii zapasowych danych oraz unikanie otwierania podejrzanych linków i załączników w emailach.

Dwuskładnikowe uwierzytelnianie (2FA) zwiększa bezpieczeństwo poprzez dodanie drugiego poziomu weryfikacji tożsamości poza standardowym hasłem. Nawet jeśli przestępcy zdobędą hasło, bez dostępu do drugiego elementu uwierzytelniającego (np. kodu z aplikacji lub wiadomości SMS) nie będą mogli zalogować się na konto.

Aktualizacje oprogramowania często zawierają łatki bezpieczeństwa, które naprawiają znane podatności. Ignorowanie aktualizacji może prowadzić do zwiększonego ryzyka zainfekowania urządzenia złośliwym oprogramowaniem lub atakami hakerskimi wykorzystującymi te luki.

Najlepsze praktyki dla rodziców i dzieci obejmują rozmowy o znaczeniu prywatności, ustawienie i przestrzeganie odpowiednich ustawień prywatności na urządzeniach i w mediach społecznościowych, a także uczenie dzieci, jak rozpoznawać bezpieczne zachowania w Internecie, takie jak unikanie udostępniania wrażliwych danych osobowych.

Podsumowanie

Internet daje nam ogromne możliwości, ale niesie też ze sobą pewne ryzyko. W dzisiejszym połączonym świecie wystarczy jeden nierozważny klik, udostępnienie zbyt wielu informacji w sieci lub słabe zabezpieczenie konta, aby narazić się na poważne zagrożenia ze strony cyberprzestępców. Dlatego ochrona naszych danych osobowych powinna być naszym najwyższym priorytetem. Chroniąc naszą prywatność online, możemy czerpać z dobrodziejstw cyfrowego świata bez narażania się na niepotrzebne niebezpieczeństwa. To ważne zadanie dla nas wszystkich w dzisiejszych czasach